代理池工具:mubeng

要教会

阅读:1196

2025-07-13 08:29:44

评论:0

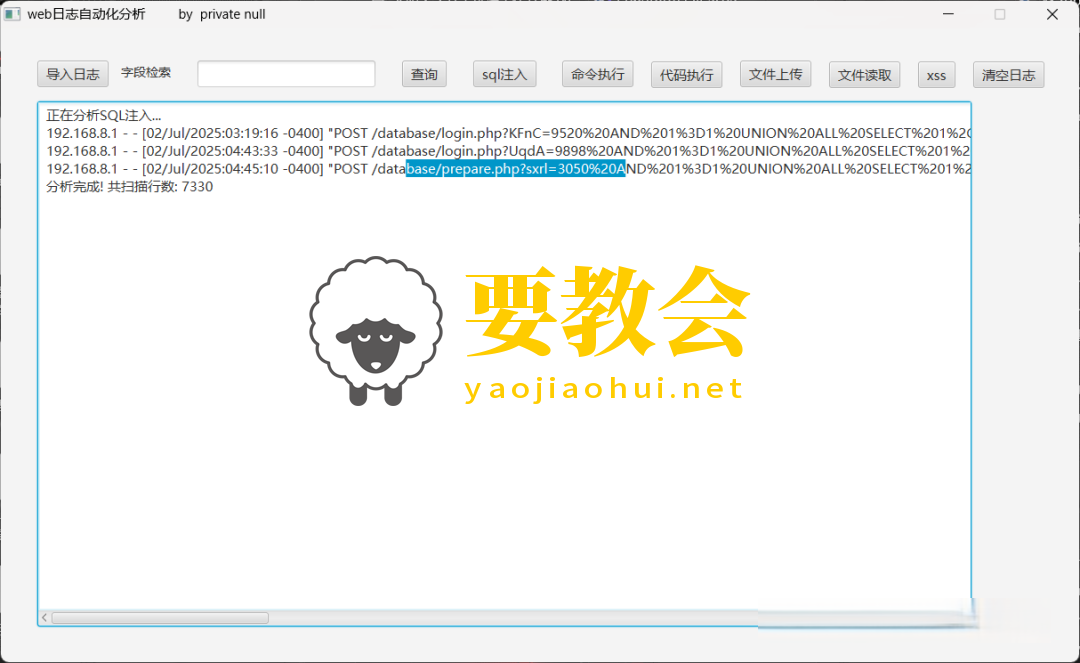

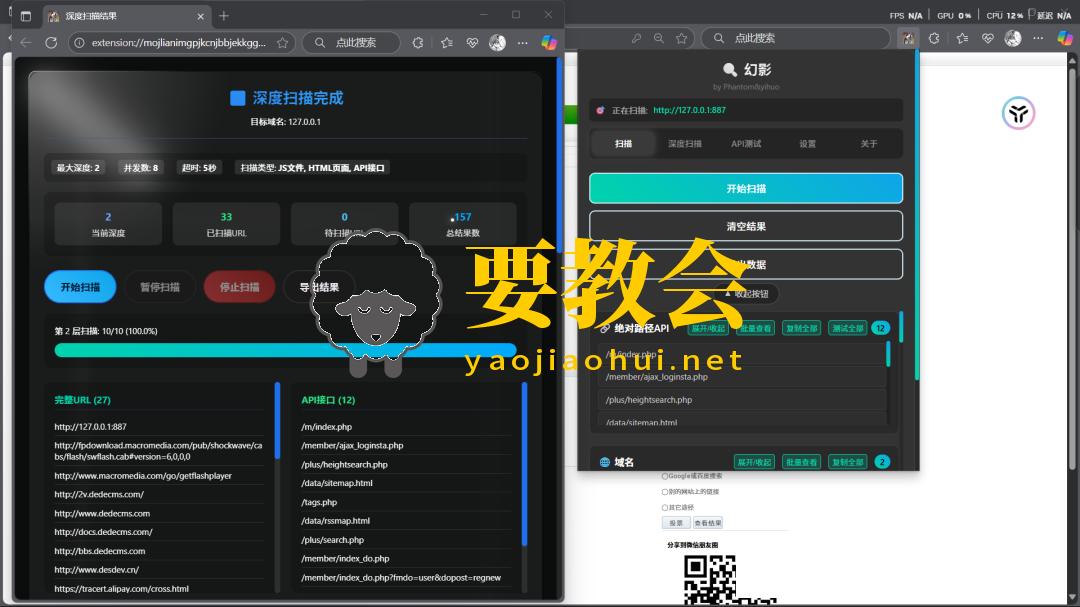

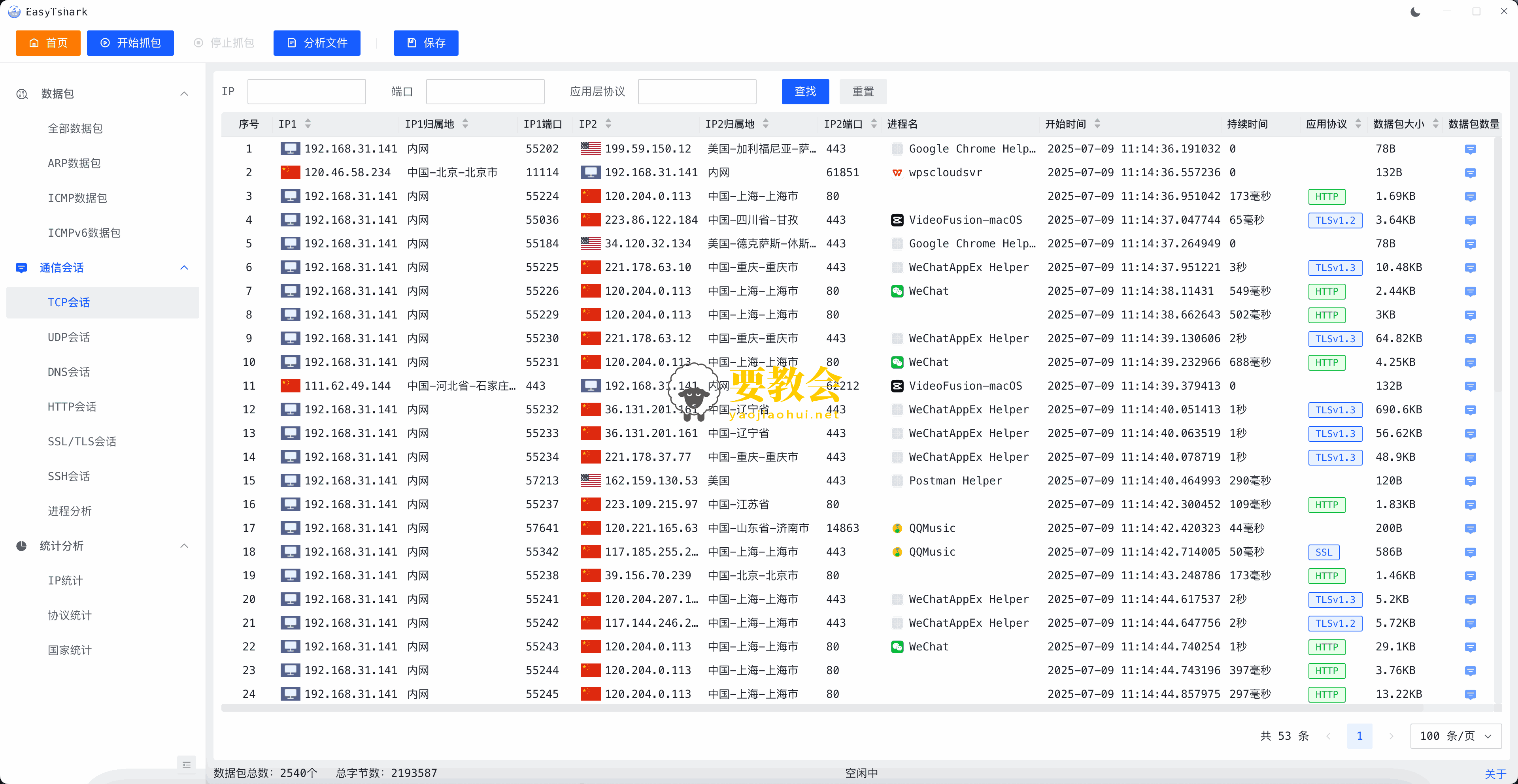

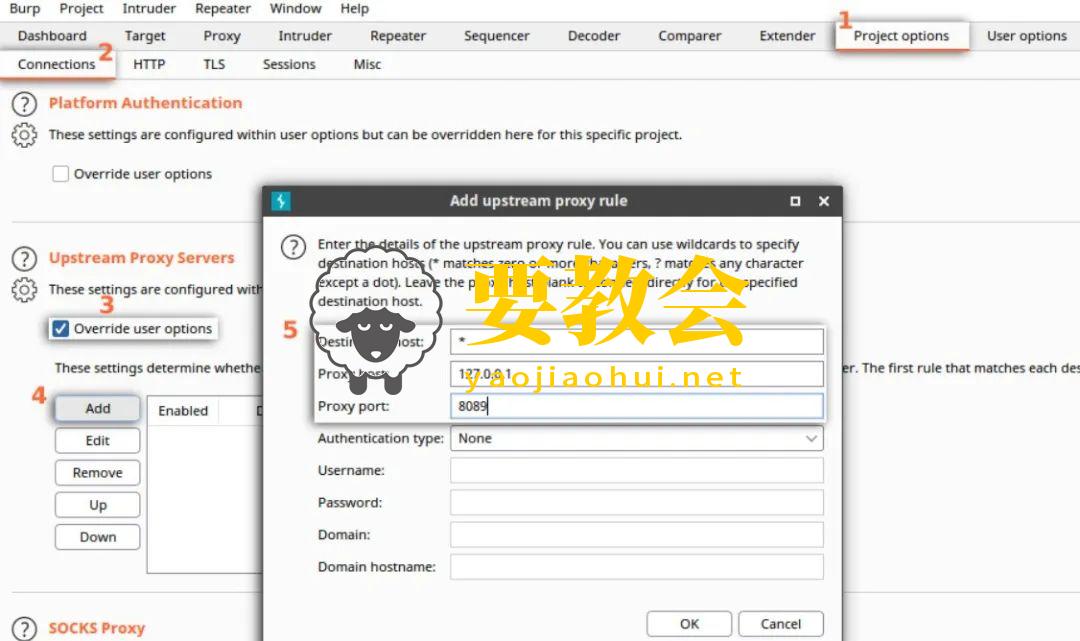

兄弟们之前hvv,团队里的蓝队兄弟凌晨三点还在跟WAF斗智斗勇那会儿,突然想起来去年攻防演练吃过的亏。当时红队拿我们OA系统当突破口,就因为某个接口的速率限制被他们用代理池硬生生撞开了——这茬子事儿后来复盘的时候,我就跟组里安利了这个叫mubeng的小工具。记得上个月做API网关渗透测试,甲方那套WAF直接按IP记请求次数。我本来打算上proxychains配一堆socks5,结果发现切换代理时老漏参数,调试半小时还没摸到阈值门槛。这时候突然想起来这工具有个骚操作:直接把代理列表扔给它,用"-r 3 --rotate-on-error"参数,每3次请求自动换IP,遇到429直接切下一个节点重试,配合50个goroutine直接冲垮了防御策略。这玩意儿最爽的是能和Burp联动。上次给某电商做业务安全评估,直接在Burp的上游代理设置里挂上mubeng的本地端口,边改包边自动轮换出口IP。特别是测优惠券撞库的时候,用随机模式轮换住宅IP,防守方根本摸不清攻击路径。不过要注意别开--remove-on-error参数,有些被封的代理过半小时自己又活了。新手容易栽在代理源质量上。有次演练我图省事用了公开代理池,结果mubeng检查器直接报红一片。后来自己写了脚本抓取云函数IP,配合"-w"参数实时监控代理文件变更,稳定性直接上两个档次。现在做爬虫对抗测试也习惯先拿mubeng过一遍代理池,把超时超过800ms的节点全踢出去。

我们来提取并讨论上述工具描述中涉及的网络安全关键技术点:

- 搞hvv时最怕物理层被嗅探,去年某医院内网被渗透就是攻击者用软件无线电设备截获了AP的802.11n信号。现在主流方案是用OFDM正交频分复用技术分割信道,配合WPA3的SAE握手协议9。之前测试某物联网设备时,发现其采用物理层密钥提取技术,通过RSSI信号强度波动生成动态密钥,比传统WEP加密抗破解能力强十倍。

- 今年给某车企做车联网安全评估,他们用5G网络切片给自动驾驶、车载娱乐划分了三个虚拟专网。这种切片通过SDN控制器动态分配QoS带宽,攻击者即使突破娱乐系统切片,也无法跨切片访问自动驾驶控制域1。有个坑是切片间的API网关如果配置了错误的路由策略,可能产生横向渗透风险,我们当时用定制化DPI设备做了流量染色标记。

- 上周攻防演练遇到个狠角色WAF,基于IP信誉库实时封禁。我们给mubeng挂了200个住宅IP代理,用"-m random --rotate-on-error"参数随机切换出口,配合云函数每半小时自动更新代理池。这种动态切换比固定代理池存活率提升60%,但要注意代理协议兼容性——某次因SOCKS5代理未开启UDP转发,导致Nmap的-PE参数失效。

- 某金融客户的安全运营中心用了三层检测:网络层部署了基于JA3指纹的流量分析,应用层用AI模型检测API调用序列异常,主机层通过eBPF监控特权进程。去年他们拦截到一次0day攻击,就是靠这三层数据交叉验证发现的。不过误报率问题依然存在,我们测试时故意构造了混淆流量,导致检测系统产生了32%的误阻断。

- 上个月给机场做无线安检系统加固,发现旧设备还在用WPA2-PSK。我们升级到WPA3-Enterprise的同时,部署了802.1x认证+证书体系,每个终端设备都植入数字证书。实测防御效果:针对KRACK攻击的防护有效性从47%提升到92%,但代价是终端入网耗时从3秒增加到8秒——后来通过预置证书和白名单机制优化到5秒内。

下载地址:

https://github.com/mubeng/mubeng

本文为要教会原创,欢迎转载分享。转载时请务必在文章页面明显位置提供本文链接并注明出处。感谢您对知识的尊重和对本文的肯定!本文链接网址:https://www.yaojiaohui.net/wangluoanquan/1584.html

支付宝打赏

支付宝打赏  微信打赏

微信打赏