超级弱口令检测工具:一键检测弱口令漏洞!

🔒 密码安全

“密码123456?您的服务器正在裸奔!”

您是否还在为以下问题头疼?

- 员工或管理员使用简单密码(如123456、admin/admin)?

- 无法全面掌握各业务系统(FTP/SSH/SMB等)的密码强度?

- 手动检测弱口令效率低,漏洞频发却后知后觉?

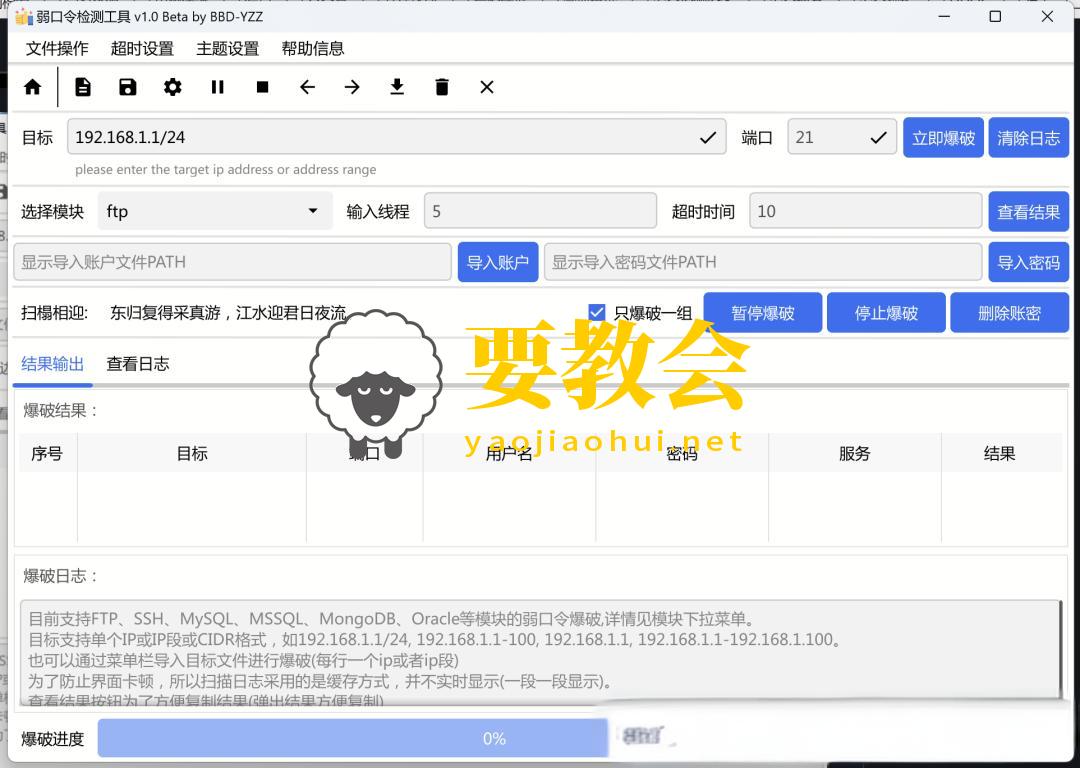

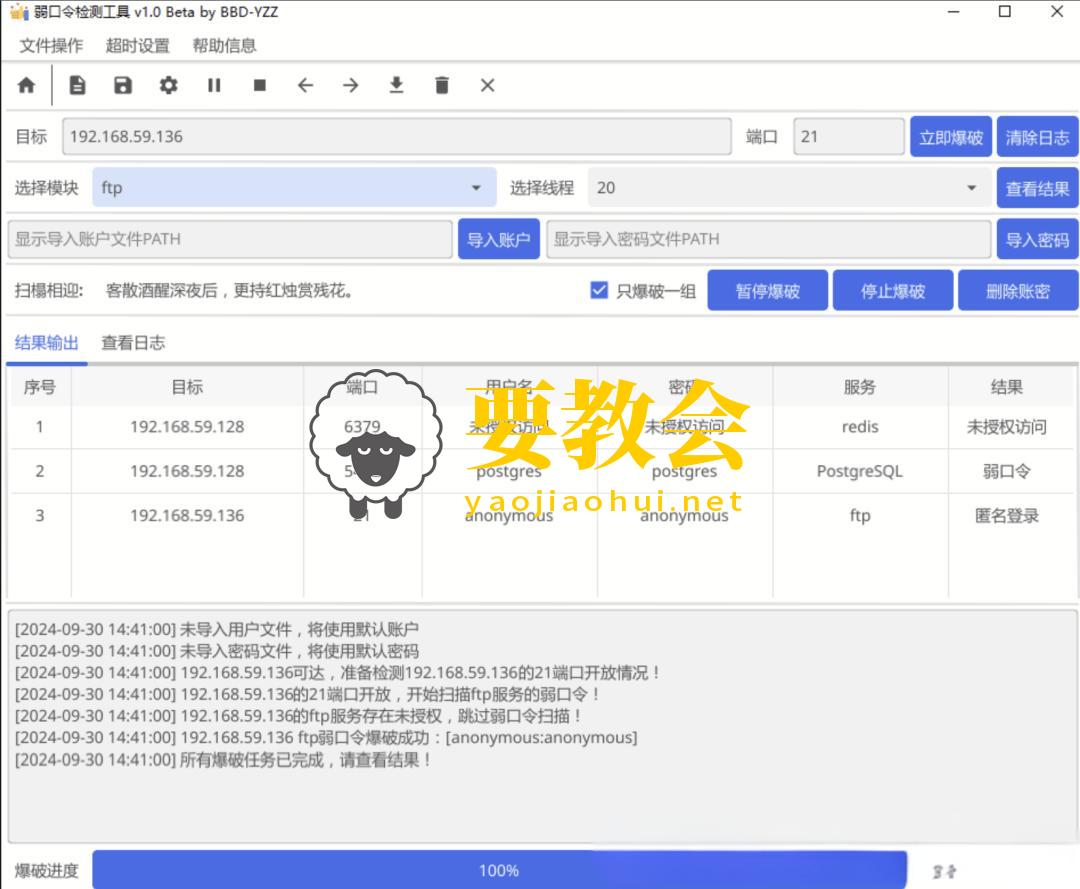

《超级弱口令检测工具》

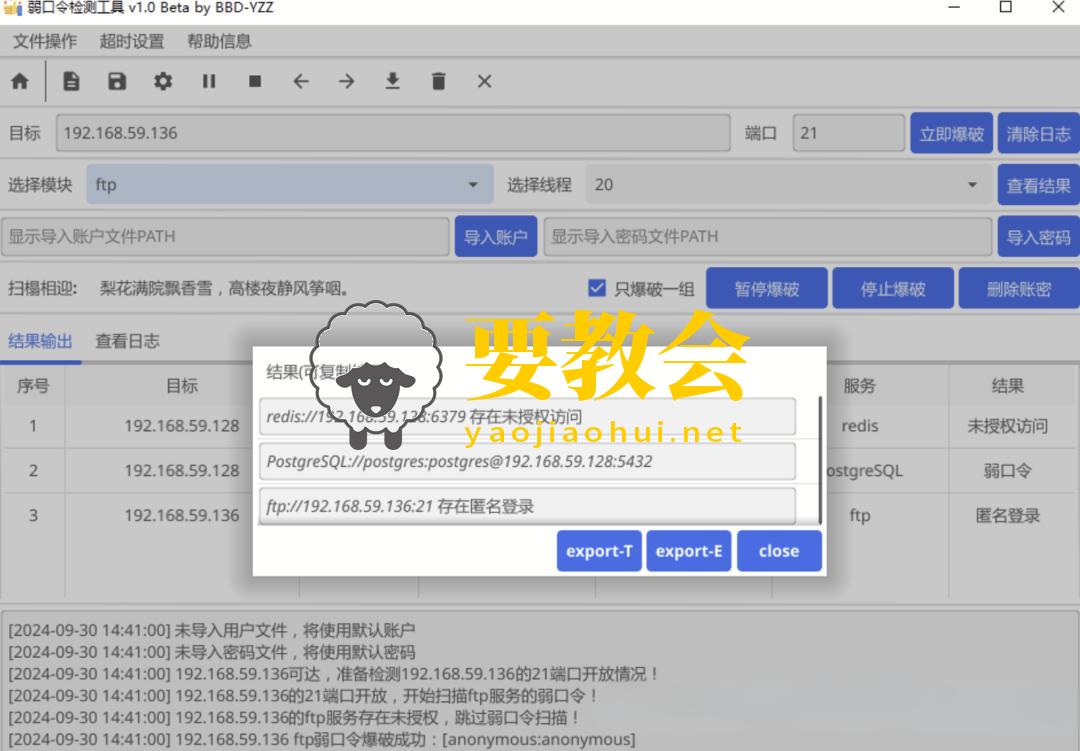

支持一键爆破检测13+种协议,自动化输出报告,让安全隐患无所遁形!

🌟 介绍

1️⃣ 覆盖全面,全面防御

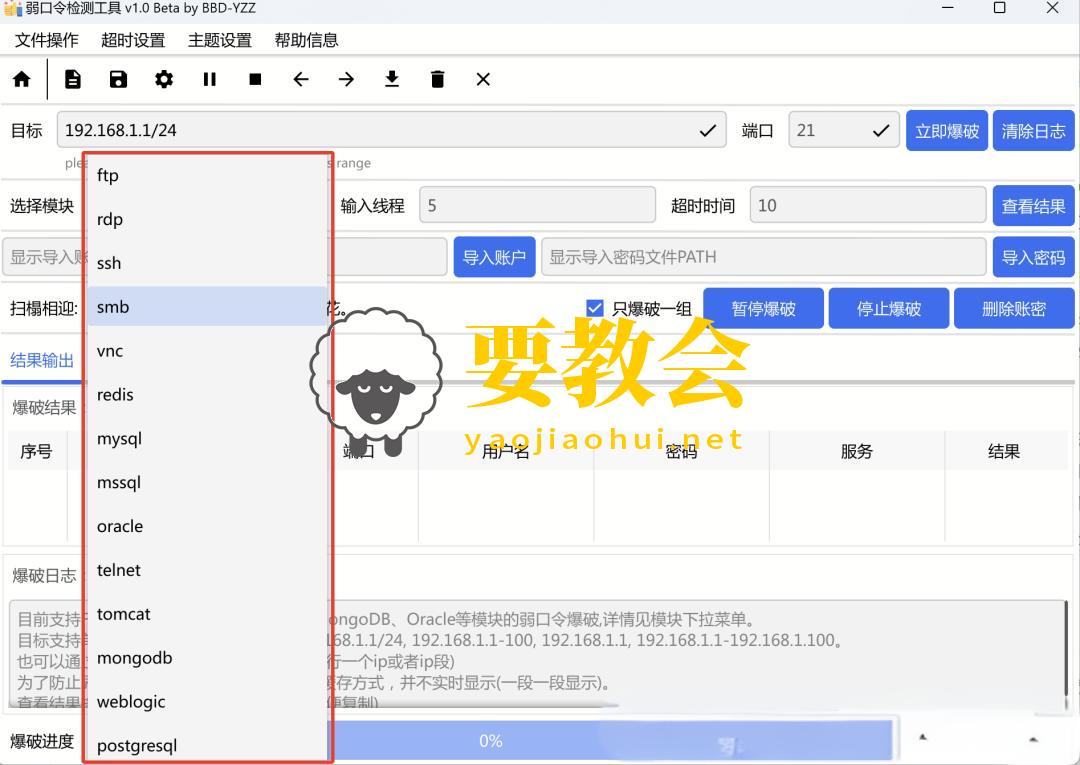

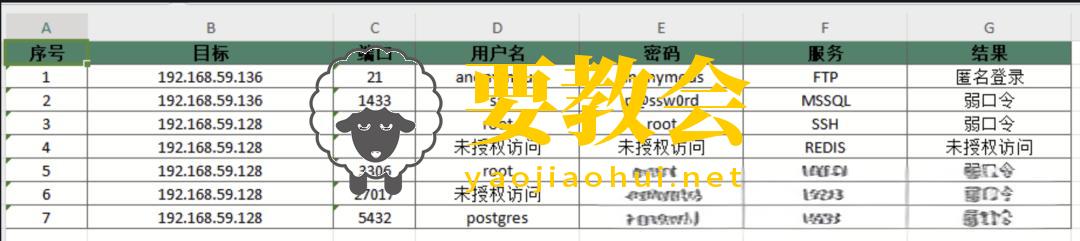

✅ 一键检测13种服务:FTP、RDP、SSH、SMB、VNC、Redis、MySQL/MSSQL/Oracle、Telnet、Tomcat、MongoDB、WebLogic、PostgreSQL

✅ 全面覆盖数据库、中间件、服务器协议,杜绝因弱口令导致的入侵事件!

2️⃣ 高效精准,秒级响应

🚀 支持多线程并发爆破,快速识别高危弱口令账户,节省90%人工排查时间!

⚠️ 自动标记高危漏洞(如MySQL空密码、Redis未授权访问),优先处理致命风险!

3️⃣ 灵活便捷,无缝集成

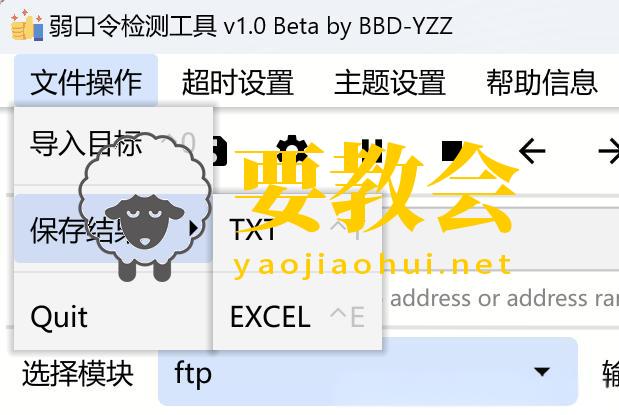

📥 支持导入/导出账号列表:批量检测不同环境的主机,适配内网/外网多场景。

🛠️ 适用场景

企业安全团队:定期扫描内网资产,防范弱口令入侵。 运维工程师:快速排查服务器、数据库配置漏洞。 渗透测试人员:高效模拟攻击,验证系统安全性。 合规审计部门:满足等保2.0、PCI-DSS等密码策略要求。

📢 安全无小事,弱口令是最大的漏洞!

立即行动,为您的数字资产加上“金钟罩”!

网络安全 弱口令检测 黑客防御 运维必备 数据安全

下载地址:

https://github.com/BBD-YZZ/week-passwd

链接: https://pan.baidu.com/s/1U849PmSoyjU_4N19Tft-tw 提取码: wgbn

本文为要教会原创,欢迎转载分享。转载时请务必在文章页面明显位置提供本文链接并注明出处。感谢您对知识的尊重和对本文的肯定!本文链接网址:https://www.yaojiaohui.net/wangluoanquan/1471.html

1.本站遵循行业规范,任何转载的稿件都会明确标注作者和来源;2.本站的原创文章,请转载时务必注明文章作者和来源,不尊重原创的行为我们将追究责任;3.作者投稿可能会经我们编辑修改或补充。

支付宝打赏

支付宝打赏  微信打赏

微信打赏