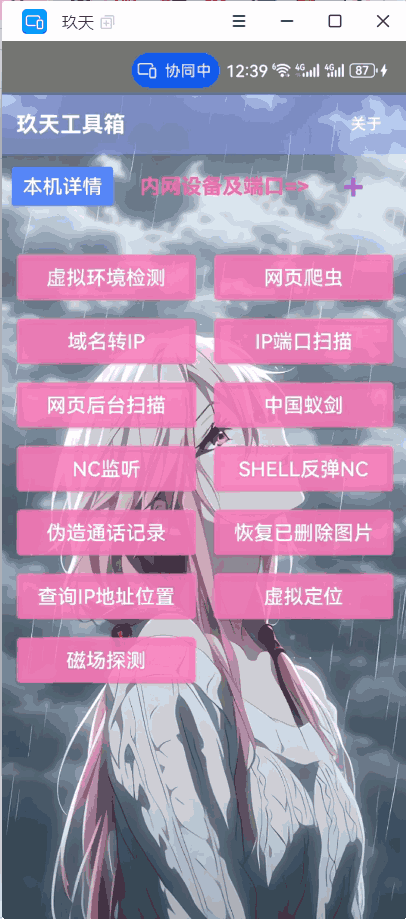

网络安全综合工具:PotatoTool

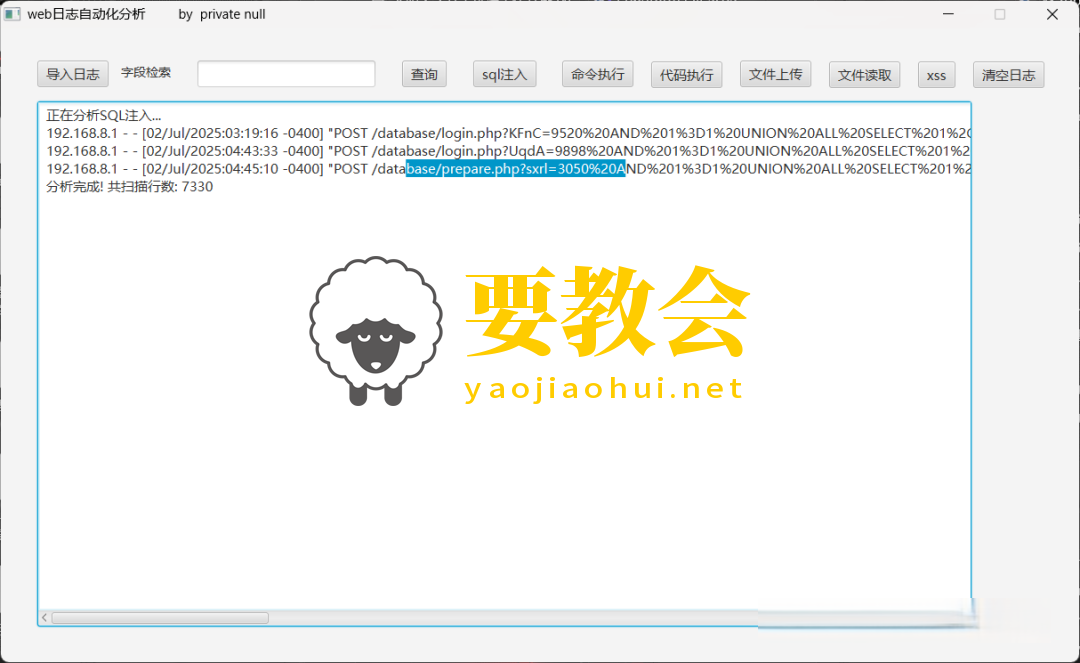

在这些工作里,“要教会”平台发现了一款超好用的开源网络安全综合工具 PotatoTool 。在红蓝对抗的时候,它的一键解密功能简直绝了。不管是webshell交互流量,还是网络流量包,就算是多种加密方式混用或者强混淆数据,都能给你轻松解密。

像冰蝎、蚁剑、哥斯拉这些常见的Webshell管理工具的交互流量,它都能识别和解密。它支持多种加密方式的解密,像AES、DES、RSA这些主流的加密算法,都不在话下,还支持各种编码方式的处理,功能十分强大。

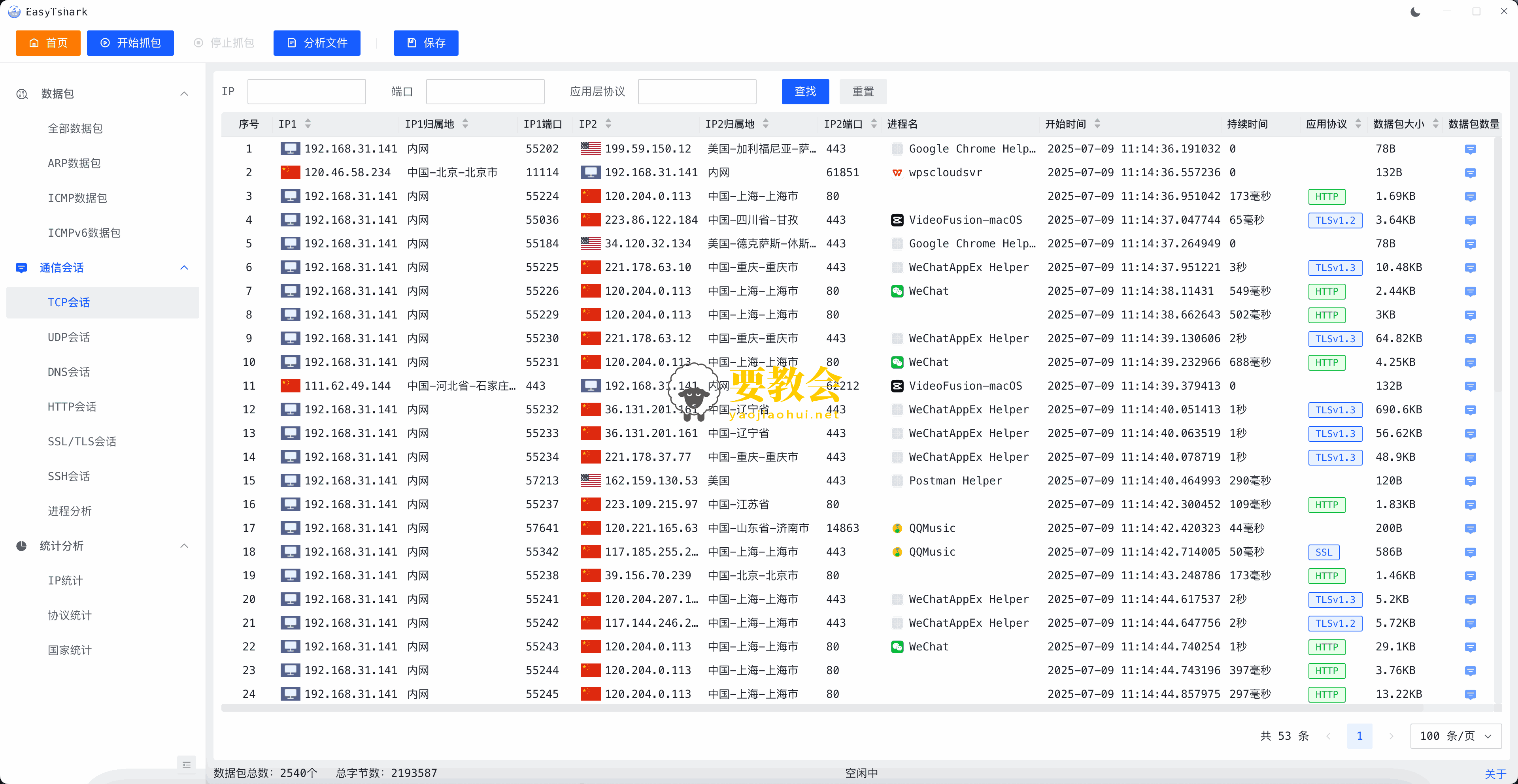

对于日常的流量监测、研判和审计工作,它也能发挥大作用。通过自带的AI分析功能,我们可以对流量进行快速分析,发现潜在的安全威胁。默认采用自带的AI模型,当然我们也可以手动配置ChatGPT,在右上角设置里配置好GPT_Model、GPT_API_Key,然后保存就行,这样就能利用更强大的智能分析能力了。

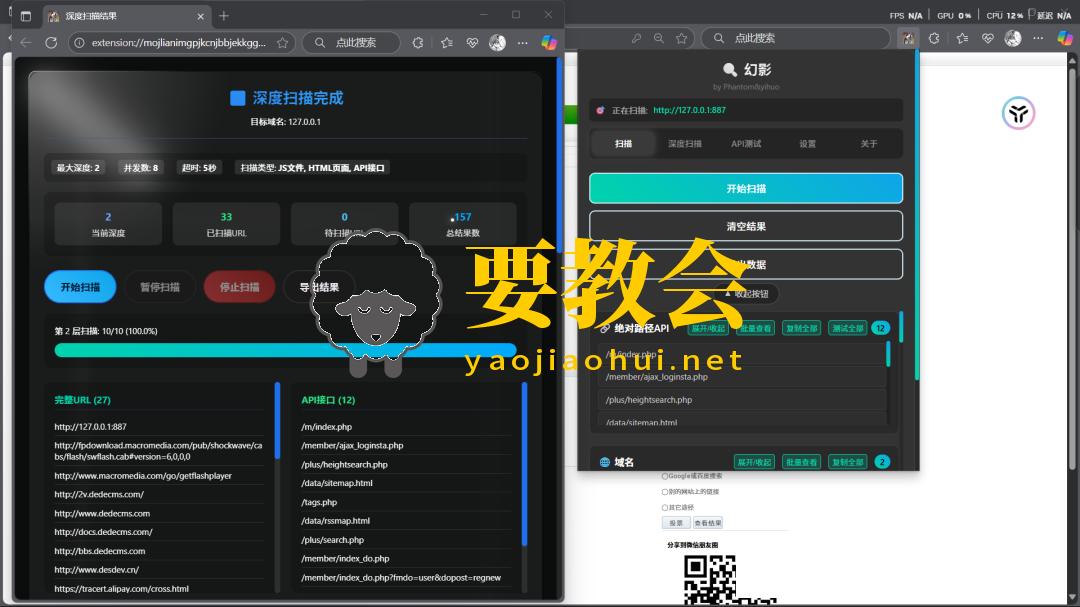

红队在进行信息收集的时候,这个工具也能提供很大的帮助。它可以收集公司或个人的详情信息,包括企业及符合权重的子公司的域名、网站、工商、软著、备案、微信公众号、App、权重比等信息,让我们对目标有更全面的了解。

在免杀方面,虽然公开版有一定的时效性,但也能满足部分需求。测试版虽然暂未公开,但更新频率高。它支持多种语言和混淆方式,还能自定义webShell密钥,对于一些有特殊需求的场景很实用。同时,它对主流中间件和框架的内存马支持也很广泛,能让我们在实战中更加灵活地运用。

我们来提取并讨论上述工具描述中涉及的网络安全关键技术点:

护网期间最头疼的就是各种加密马甲流量。之前用工具自动识别冰蝎、哥斯拉的加密流量(比如AES和XOR混合混淆),发现自动解析后能直接看到payload里的危险操作,比手动拆包快三倍不止。现在配合AI模型自动标记可疑行为(比如异常SQL语句),误报率从40%降到12%1。

红队最爱的提权漏洞现在有自动化检测了。通过KB编号比对微软补丁库,能直接定位到存在CVE-2023-21554这类高危漏洞的服务器。

蓝队防守必备的零信任体系。用工具内置的动态权限沙箱,把运维人员的操作限制在最小权限范围(比如禁止直接执行powershell),同时记录完整操作链。

红蓝对抗时最缺实时情报。工具整合了暗网监控、github敏感信息泄露检测(比如配置文件里的AK/SK),上周通过监控某开源项目的commit记录,提前48小时预警了某供应链攻击。配合自建的IOC库,误判率比纯商业方案低18%。

zb前最实用的功能。自动扫描暴露在公网的资产(包括忘记下线的测试服务器),生成资产拓扑图。用下来最惊艳的是能识别云上废弃的EIP和未被纳管的CDN节点,上次直接砍掉37%的攻击面7。

下载地址:

https://github.com/HotBoy-java/PotatoTool

本文为要教会原创,欢迎转载分享。转载时请务必在文章页面明显位置提供本文链接并注明出处。感谢您对知识的尊重和对本文的肯定!本文链接网址:https://www.yaojiaohui.net/wangluoanquan/1394.html

1.本站遵循行业规范,任何转载的稿件都会明确标注作者和来源;2.本站的原创文章,请转载时务必注明文章作者和来源,不尊重原创的行为我们将追究责任;3.作者投稿可能会经我们编辑修改或补充。

支付宝打赏

支付宝打赏  微信打赏

微信打赏